7. Элементы безопасности

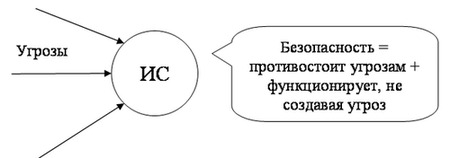

Информационная безопасность информационной системы — это состояние ИС, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой – ее наличие и функционирование не создает информационных угроз для элементов самой системы и внешней среды.

Классификация угроз

По природе возникновения

По степени преднамеренности

По способу доступа к ресурсам

И т.д.

Три вида угроз безопасности

Угроза нарушения конфиденциальности – информация становится известной тому, кто не располагает полномочиями доступа к ней.

Угроза нарушения целостности – любое несанкционированное умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую.

Угроза отказа служб – блокировка доступа к некоторому ресурсу вычислительной системы в результате преднамеренных действий пользователем или злоумышленником.

7.1 Передача секретной информации

Пути решения для передачи секретной информации

1. Создать абсолютно надежный канал, недоступный другим абонентам.

Службы государственной безопасности.

2. Скрыть сам факт передачи информации, используя общедоступный канал.

Стеганография

3. Преобразовать информацию так, чтобы ее мог восстановить только адресат, и передать через общедоступный канал.

Криптография

Стеганография — это наука, изучающая такие методы организации передачи секретных сообщений, которые скрывают сам факт передачи информации.

Примеры стеганографии

Акростих — запись данных между дорожками на магнитных дисках

Письмо через трафарет — запись данных в картинку, звук или видео изменением наименьшего значащего бита LSB (Least Signification Bits).

Криптография — это наука о преобразовании (шифровании) информации с целью ее защиты от незаконных пользователей.

Криптоанализ — анализ с помощью математических методов с целью нарушения конфиденциальности и аутентичности информации без знания шифра и его ключа.

7.2 Элементы криптографии

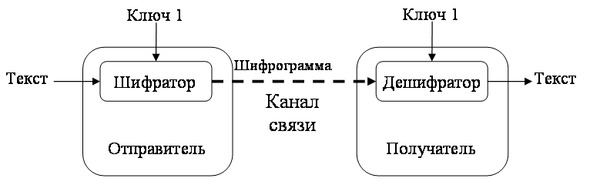

Шифрование — процесс преобразования информации по заданному алгоритму (шифру) с использованием некоторого ключа (сменный элемент шифра).

Криптографическая система или шифр — это семейство обратимых преобразований открытого сообщения (текста) в шифрованный.

Ключ — это значение параметров алгоритма криптографического шифра, т.е. его сменный элемент.

Типы криптографических систем или шифров

Симметричные шифры — алгоритм, в котором используется один и тот же ключ для шифровки и расшифровки сообщения

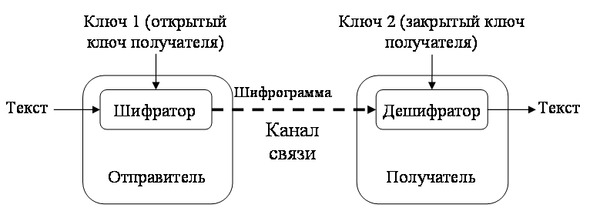

Асимметричные шифры — алгоритм, в котором используется два ключа. Открытый ключ для шифровки и закрытый ключ для расшифровки сообщения.

Условия абсолютной стойкости шифра

1) полная случайность (равновероятность) ключа (ключ нельзя вырабатывать с помощью детерминированного устройства)

2) равенство длины ключа и длины открытого текста

3) однократность использования ключа

Анализ криптограмм

Частотный анализ символов

Цепи Марков

7.2.1 Симметричные шифры

Симметричные шифры — такие шифры, в которых для шифрования и для расшифровывания используется один и тот же ключ.

По аналогии, чтобы передать секретную информацию абонент №1 покупает замок с ключом. Копию ключа он передает абоненту №2 по некоторому защищенному каналу связи. Затем закрывает информацию с помощью замка на этот ключ, и отправляет зашифрованные данные абоненту №2, который открывает их полученным ключом.

Виды симметричных шифров

Подстановки — заключается в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу (Цезаря, Вижинера и т.д.).

Перестановки — перестановка символов по известному ключу

Гаммирование — заключается в генерации гаммы шифра с помощью датчика псевдослучайных чисел и наложении полученной гаммы на открытые данные обратимым образом (например, используя сложение по модулю 2)

Блочные шифры — похож на подстановки, но открытый текст шифруется блоками по несколько символов за одну итерацию.

7.2.2 Ассиметричные шифры

Ассиметричные шифры – такие шифры, в которых для шифрования и для расшифровывания используются различные ключи.

По аналогии, чтобы абонент 1 передал абоненту 2 секретную информацию абонент №2 покупает замок с ключом и абоненту №1 отправляет незакрытый замок без ключа. Абонент №1 закрывает информацию на этот захлопывающийся замок и отправляет абоненту №2. Так как ключ от замка был только у него (у 2) и никому никогда не передавался, то такой способ более надежный. При этом восстановление ключа по замку должно быть очень сложной задачей.

Криптографические системы с открытым ключом используют так называемые необратимые или односторонние функции.

f(x) -> y легко

y -> x очень сложно

Типы необратимых преобразований

Разложение больших чисел на простые множители

Вычисление логарифма в конечном поле

Вычисление корней алгебраических уравнений

7.2.3 Ассиметричный шифр RSA

Шифр RSA разработан в 1977 году и получил название в честь его создателей: Рона Ривеста, Ади Шамира и Леонарда Эйдельмана.

В настоящее время алгоритм RSA используется во многих стандартах, среди которых протоколы SSL и HTTPS, в продуктах PGP, встроен в IE и Netscape.

Создание открытого и закрытого ключа:

- Пусть n = pq, где p и q — различные простые числа.

- Находим j(n) = (p – 1)(q – 1) = n – p – q + 1.

- Выбираем такое e и d, что e d modj(n) = 1.

- Теперь e и n – открытый ключ, d и n – закрытый

Использование открытого и закрытого ключа:

Расшифровывание заключается в действии:

yd mod n = x

Шифрование заключается в действии:

xee mod n = ys

7.2.4 Цифровая подпись

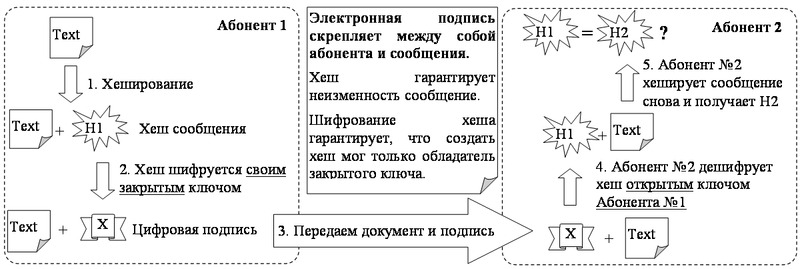

Цифровая подпись — реквизит документа, предназначенный для аутентификации абонента, то есть определения того, действительно ли он является тем за кого себя выдает.

Основан на алгоритме RSA и хеш-функциях.

Хеш-функция — функция, которая отображает бесконечное множество значений во множество p, фиксированной мощности n.

Алгоритмы хеширования: MD4, MD5, SHA, и т.д.

Процесс подписания документов (слева) и проверки цифровой подписи (справа)

Если H1=H2, то исходное сообщение создал Абонент №1 и оно доставлено без искажения.

(1 267 views)

PDF

PDF